あなたのメールサーバーを守る 10のセキュリティ対策

VMC 認証マーク証明書 | BIMI/DMARC導入支援 >

関連情報 >

あなたのメールサーバーを守る10のセキュリティ対策

あなたのメールサーバーを守る

10のセキュリティ対策

ほとんどの事業において、Eメールは顧客との主たる連絡手段のひとつとなっています。

ここでは、組織や企業が使用しているメールサーバを、より効果的に守る方法をご案内します。

2025年末までに、事業者と消費者の間でやり取りされるメールは3500億通を超えるであろうと予想されています。

メールサーバを適切に保護しないと、その膨大なメールに含まれている貴重な個人情報やビジネスに関する機密情報が危険に晒されてしまうのです。

■メール利用における“安全な”メールサーバの状態とは?

メールでやり取りされるデータに、無許可でアクセスされることのない以下のような状態を指します。

- メール送信中も、従業員が受信後も、いずれも保護されている。

- 無許可の第三者よって、自社のドメインが使用され、メールを送信されることがない。

- メールサーバにメールフィルターやアンチウイルス対策が設定されている。

- 従業員がメールを利用する時に使用するネットワークが保護されている。

- 自社でメールサーバーを運営している場合、サーバーが物理的に外部から侵入できないように保護されている。

- メールプロバイダ(Amazon WorkMail, Google Workspace, Rackspace, Microsoft Exchangeなど)が、どのようにメール関連のデータを保護しているか理解する。

■いますぐ取り入れるべき、メールサーバーを守る10の方法

安全な環境でメールを管理するために、以下を実践して良いスタートダッシュを切りましょう。

1. サーバーの設定、ユーザーネーム、パスワードをデフォルト状態から変える

意外と多くの企業や組織が陥りやすい誤りとして、サーバーのデフォルト状態から設定を変えないことが挙げられます。

手間に感じるかもしれませんが、設定を変更しないことのリスクを理解し、対策を講じましょう。

設定にはログイン情報も含まれます。デフォルトのユーザーネームと脆弱なパスワードを使うことは、大変危険です。

サーバー購入時に与えられた、デフォルトの脆弱なログイン情報をそのまま使っていると、機密情報が不正に取得されるなどのリスクが上がってしまいます。

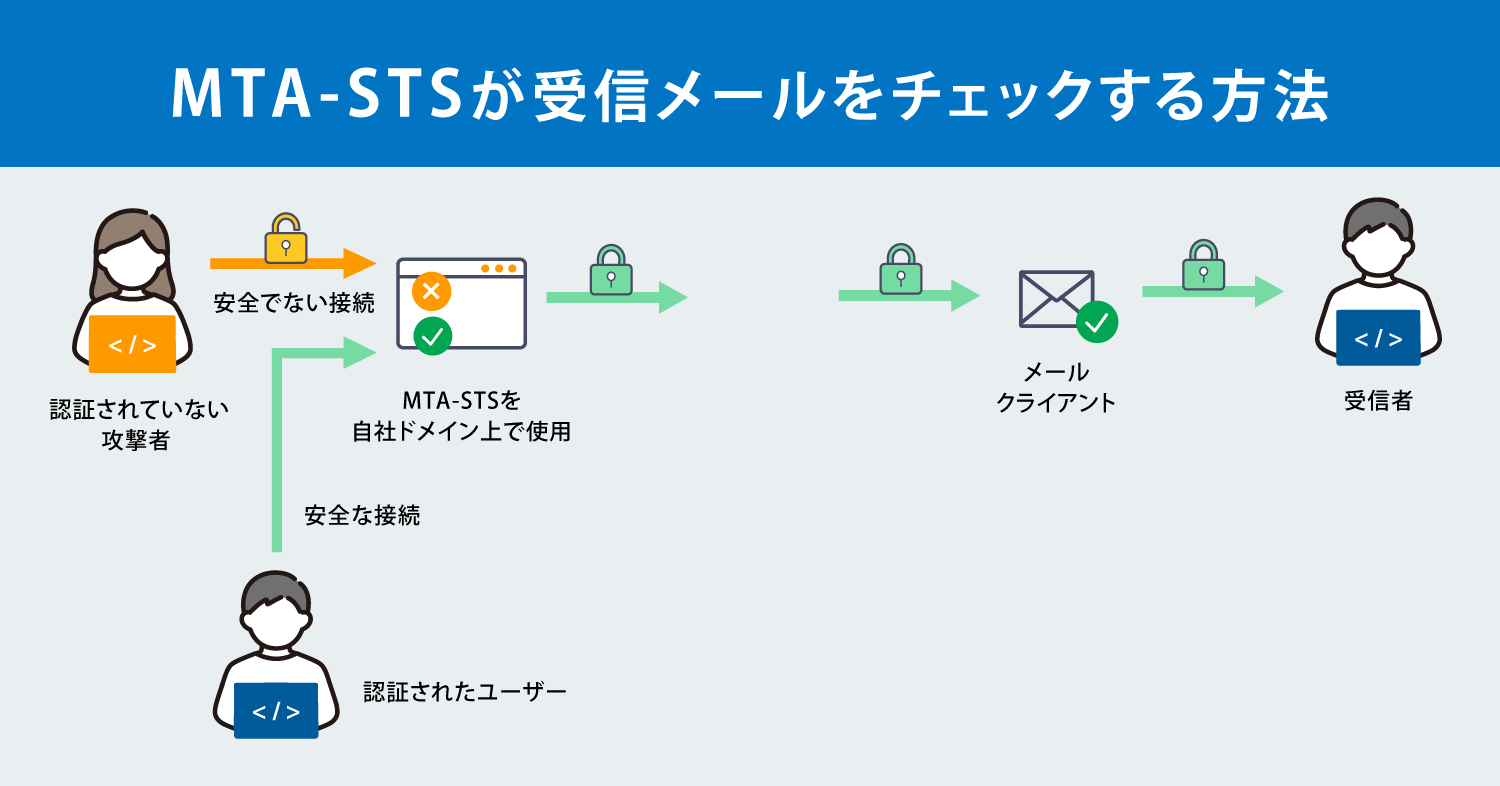

2. Mail Transfer Agent Strict Transport Security (MTA-STS)を設定する

MTA-STSは、送られてくるメールの認証をチェックします。

Googleによると,

「送信サーバーがMTA-STSをサポートし、受診サーバーがMTA-STSポリシーを強制モードにしている場合、メールのSMTP接続はより安全」になります。

つまり、あなたのメールサーバーでMTA-STSを使用可能にしていれば、安全で承認された接続からのみメールが送られるようになるのです。

そうすることで受信側は保護されていない接続を経由したメールを受信せず、マルウェアなどが挿入されている接続を通じたMan in the middle Attack(MITM攻撃)から守られます。

送信側のデジタルIDが認証されない、またはSSL/TLSが使用可能になっていない場合、メールは受信拒否されます。

図:MTA-STSを自社ドメイン上で使用可能にすることで、

どのように受信側が保護されていない接続を経由した攻撃から守られるかを簡易的に示した図。

3. 送信中の通信を保護する安全なメールプロトコルを選択する

MTAを設定するだけでは不十分です。以下の設定を行い、サーバーをより安全な状態にしましょう。

<サーバーがHTTPSに対応できるよう、SSL /TLS認証をインストールする>

SSL/TLSがメールにも適用可能なことはご存知でしたか。

SSL/TLSセキュリティを利用して自社のメールサーバーと他のメールサーバーとの間で行われる通信を暗号化し、通信を保護することが可能です。

そうすることで、送信中の通信を傍受することは不可能になります。

従業員が外部の誰かとメールをやり取りするたびに、その相手のメールサーバーとの接続が作られます。

その接続が安全でない場合、何者かに送信中のメールを傍受され、受信側にも送信側にも知られることなく内容を盗まれたり改竄されたりするリスクがあります。

< 安全なポートを使用する >

慣例的に、受信するメールに使用するプロトコールはIMAPかPOP3になっています。

それに対し、SMTPは送信するメールに用います。

自社のメールサービスを以下のTCP/IPポートに設定し、安全を確保しましょう。

- 送信 — Secure port 465 もしくは 587 (STARTTLS が利用可能な状態で)

- 受信 —SSL/TLS が利用可能なら、以下のポートが使用できます。

- Port 993 for IMAP (with SSL enabled)

- Port 995 for POP3 (with SSL enabled)

4. ブランド・ドメインのなりすましを防ぐためにDMARCを活用する

企業や組織になりすまして行うフィッシング詐欺は、サイバー犯罪者の常套手段です。

Check Pointによると、2022年第1四半期に最もなりすまされたブランドはLinkedInで、全てのフィッシング詐欺の半分以上を占めています。ソーシャル ネットワークは、現在、海運会社や

Google、Microsoft、Apple などのテクノロジー大手を抜いて、最大のターゲット カテゴリとなってきています。

DMARC(Domain-based Message Authentication, Reporting &

Conformance)は、Eメール認証、ポリシー、およびレポートプロトコルで、これによって企業は自社のドメインがなりすましやフィッシング詐欺などに不正使用されるのを防ぐことができます。

以下の2つの認証プロトコルを通じて、承認されたユーザーのみが自社ドメインを利用してメールを送信できるようにします。

- Sender policy framework (SPF):

SPFテキストはあなたのDNSに添付できる記録で、自社ドメインから送られたメールの認証を可能にします。 - DomainKeys

identified mail (DKIM):

自社から送信するメールのヘッダーに、デジタル署名を添付するプロトコルです。パブリックキー暗号を用いて自社ドメインから送信するメールの信頼性を証明します。

現在、DMARCは89%の企業で既に利用、あるいは12ヶ月以内の導入が検討されているとMimecastのThe State of Email Security 2022 で報告されています(12ヶ国にわたる1400のITまたはサイバーセキュリティ専門家を対象にアンケートを行った結果)。

DMARCに加えて、BIMIやVMCを導入することで自社ブランドのアイデンティティーをデジタル的に証明することも可能です。

自社の認証されたロゴを、送信するメール全てに挿入することが可能になります。

5. サーバーのソフトウェアとファームウェアを、パッチやアップデートを通じて常に最新の状態にしておく

更新やパッチを行わないサーバーを利用することは悲劇への近道です。デベロッパーはメールサーバーの脆弱性を来すバグなどを、パッチを通じて修正しています。

しかし、そのパッチもユーザーがすぐに適用しないと、犯罪者が脆弱性をついて攻撃するリスクが生じてしまうのです。

ユーザーとしては、どのようにアップデートを行っていくかを決める必要がありません。

手動で行うか、自動更新を利用するか、それぞれに利点と難点がありますが、とにかくパッチやアップデートを見過ごさないことが重要です。

Eternal Blue の悲劇を繰り返さないためにも(過去、WindowsにEternal Blueという脆弱性が生じました。

Microsoftはパッチを発行しましたがユーザー側の企業らがすぐに適用せず、結果として世界中で何十万というデバイスがサイバー攻撃に晒され、数百〜数千万人が被害に遭うという事件につながりました)。

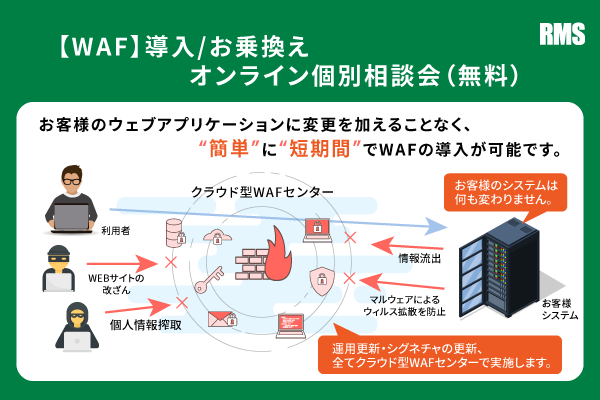

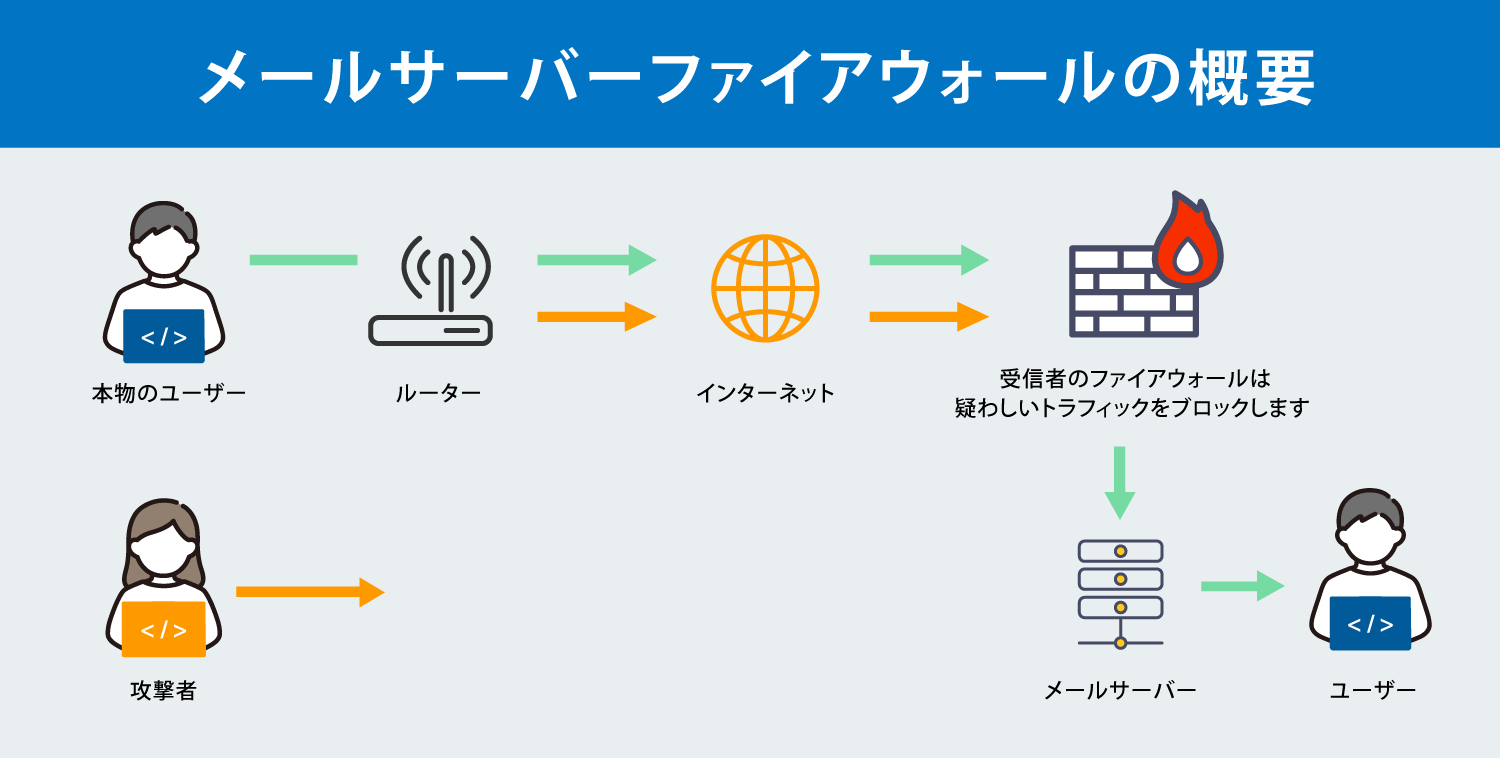

6. メールサーバーのファイアーウォールを用いて通信を監視する

ネットワークのファイアーウォールと同じように、メールサーバーのファイアーウォールもサーバーのルールに従って受信・送信にフィルターをかけます。 これによって、メールサーバーがやり取りを行う全ての通信を監視し、不審な通信がないか注意することができます。

全てのシステムは異なるため、ここで自社のメールサーバーをどのように設定するかをお教えすることはできません。

以下の目標を達成するにはどのような設定が必要かを、利用しているファイアーウォールの発行元サイトなどで確認してください。

<送信頻度とサイズに制限を設ける>

通信を監視することも重要ですが、自社のドメインから送信されるメールの数とサイズを管理することも必要です。

急に送信メール数が増えた場合、自社の認証アカウントが乗っ取られ、スパムを送信する目的で利用されている可能性があります。送信に制限を設けることで、結果として自社のドメインを守ることができるのです。

7. メールサーバーに誰(あるいは何)がアクセスできるかを管理する

自社の従業員全員が何もかもにアクセスできる必要はありません。

これは従業員や顧客の情報から自社のメールサーバーまで、全てについて言えることです。

従業員のプロファイルを設定する際、仕事を実行するために必要な分だけのアクセス制限を設けることができます。

誰かが特定のプロジェクトのために機密システムへのアクセスが必要になった場合には、時間制限付きでアクセス権限を与えれば良いでしょう。

プロジェクトが完了したらもうそのシステムにはアクセスできないようにするべきです。

また、退職した従業員のアカウントを直ちに削除し、アクセスができないようにする手順も設定しておくべきです。

かつてのログイン情報を用いて勝手にシステムに入り、情報を詮索する不届き者は決して少なくないのです。

8. パスワードを用いないSSH認証を用いてサーバーを管理する

管理者の多くはサーバーを管理するためにSSHを利用しているでしょう。

通常、SSHは認証のためにユーザー名とパスワードを要します。

しかし、脆弱なログイン情報よりもパブリック-プライベートキーのペアを用いる方がより安全です。

この方法では、暗号化キーを用いて自身が承認されたユーザーであることを証明します。

キーの片側はパブリックで、もう片方はあなた自身のデバイスに入っているプライベートキーです。

この手順を用いれば、面倒なパスワードを覚える必要もなくなる上に、より安全な認証システムが可能になります。

9. ユーザー・従業員にアカウントを保護する方法を教える

アカウント情報を保護することは、全ユーザーの責務です。 ひとりのアカウントからでもハッカーが侵入すればサーバー全体が乗っ取られてしまうからです。 そのため、組織がサイバーセキュリティを強化する手段の一つとして、システムを利用する全てのユーザー、従業員に教育を行うことが挙げられます。

- ソーシャルエンジニアリング(通信技術を使わずにパスワードなどを入手する手段。ログイン画面を覗き見るなど)やフィッシングの脅威から自分を守る方法。

- 不審なメールや電話を受けたときにすべきこと(具体的な手段と相談先を提供する)。

- 安全なパスワードの作り方 (繰り返し強調する必要があるでしょう)。

- SSOやパスワード管理ツールの使い方

- 認証されていないソフトなどのシャドーITをインストールしてはいけない理由。

また、経営陣・責任者が常に最新動向を知り、利害関係者のマネジメントスキルを身に着けておくことも重要です。

当社では標的型攻撃メール訓練とサイバーセキュリティ講習をセットでご提供しており、併せて実施することで、"知識・経験の定着率に、圧倒的な差"が出ます。従業員向けコースと、経営陣向けコースを用意しております。

10. 自社サーバーのユーザーにメールの電子署名あるいは暗号化を義務付ける

自社の従業員、特に管理職がなりすましの被害に遭わないためにも、全員にメールの電子署名を義務付けるべきです。 公的な認証局に承認されたサインなどの電子署名をメールに追加することで、2つのことが達成されます。

- メールの受信者に対し送信者の身分を保証する。

- 署名後、メールの内容が改竄されていないことを保証する。

最後に

メールサーバーを安全にする様々な方法をご紹介してきました。

こういった策を講じるべき理由はたくさんありますが、最大の理由としてはこれが正しく、責任のある行動であるということでしょう。自社の顧客も、従業員も皆、あなたを信頼してデータを提供しているのです。

二つ目に、外部からデータを守ることができます。

犯罪者だけでなく、競合他社もあなたのメールサーバーに隠された貴重な情報を常に欲しがっているでしょう。

他にも以下の様な理由があります。

- 認証されていないアクセスからデータ、機密情報を守る。

- 乗っ取りを防ぐ。

- セキュリティに関する問題からブランドの評判を下げるのを防ぐ。

- プライバシー保護やセキュリティにまつわる規制に準じた運営ができる。(GDPR, CCPA, PCI DSSなど)

- 脆弱なメールサーバーを持つことによって生じるコストを削減することができる。